Лидеры

Популярный контент

Показан контент с высокой репутацией 05.07.2024 во всех областях

-

1 балл

-

У wifi достаточно широкая полоса чтобы время приёма с точностью до ~десятков нс засечь, соответственно отправив туда-сюда несколько десятков пакетов и усреднив, с точностью до нескольких нс время распространения между двумя приёмо передатчиками можно узнать. Но чтобы из этого RTT, как есть, сделать радар, надо взять два модуля (переключиться с передачи на приём отраженного собственного сигнала он не успеет, да и там передача этого ftm пакета поди чуть-ли не мс длится), при этом надо чтобы второй "приёмный" модуль увидел именно отражённый сигнал а не прямой от передатчика, что при близком из расположении и соответсвующих соотношениях их амплитуд малореально. Можно разве что понаставить кучу таких приёмников по краям некой площадки, измерять время распространения попарно всех со всеми и типа томографией пытаться понять, а не движется ли там что-нибудь внутри этого "периметра". з.ы. детектор движения человеков, только вместо wifi из говна и палок: https://10maurycy10.github.io/projects/motion_sensor_hacking/1 балл

-

Эх, только площадь заняли змейками)) Я бы память под процессором разместил) С кварцами тоже не стоит мудрить - все эти гуард ринги никакой реальной полезности не несут.1 балл

-

Георадар как был в качестве примера. В первой статье сказано, что использовалась внешняя "радарная система", а как она построена можно только догадываться, скорее по "типовой" схеме приёма радаров (как у упомянутых гео) и потом ЦОС или как во второй статье. Во второй ссылка на [31] где дано описание "приёмника" Добавлю - поищите как на роутере делалают приемник ADS-B, там помнится "сырые" данные получают, только роутер с линуксом нужен.1 балл

-

Если трансивер WiFi поддерживает протокол PTP, то он умеет измерять round-trip задержку между отправленным и полученным пакетами PTP.1 балл

-

Добрый день Верно есть такие. Авиационного диапазона. Авианаводчик наводит на удар вертолёты.Точно уже не помню диапазон, кажись 127-146МГц. Также показали СВО и новые радиостанции, с шифрованным каналом. Там диапазон от 27-60МГц. Идея интересная , т.к. чем шире диполь, тем лучше согласование. Загоните в HFSS и посмотрите.1 балл

-

У альтиума при нажатии на ЛКМ над областью где есть и компонент и пад первым будет выбран пад, вторым кликом компонент, но если компонент состоит из одного только пада то выбрать компонент таким образом почему-то не получается. Помогает отключение Pads в Selection Filter.1 балл

-

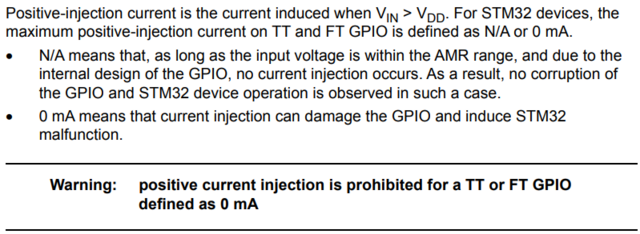

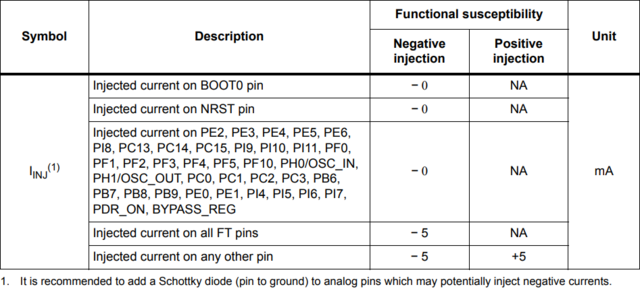

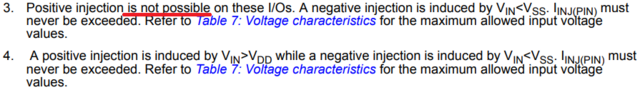

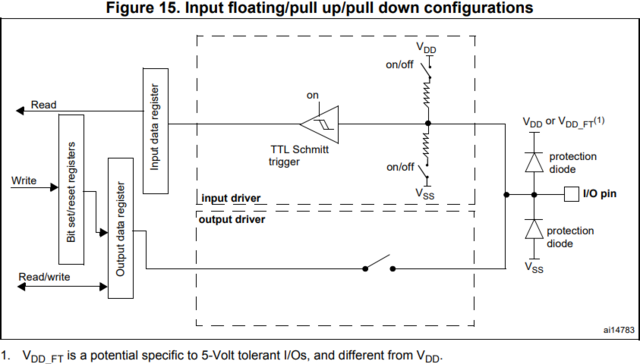

https://www.st.com/resource/en/application_note/an4899-stm32-microcontroller-gpio-hardware-settings-and-lowpower-consumption-stmicroelectronics.pdf Вот этот документ. Но, к сожалению, написан этот документ так, что в нем самом вагон противоречий Там, например, заявляется При этом там же дальше пишут в табличках, что для TT пинов токи инжекций допустимы +5мА в том числе. 1. Внутри МК есть отдельная шина VDD_FT. К ней подключены верхние защитные диоды всех FT-пинов. VDD_FT подключен к ограничителю (о наличии которого приходится только догадываться по наличию верхних рабочих пределов VIN на этих пинах - иначе эти параметры не ограничивались бы на 5.5В). 2. У всех пинов есть Absolute Maximum Ratings по напряжению и току. Никто не должен быть превышен. Ток инжекции начинает проявляться, когда входное напряжение уходит за пределы допустимой максимальной рабочей границы (для FT это 5.5В). Однако ST хитрые - они в описании пишут, что положительный ток FT-пинов не существует (потенциально не возможен), подразумевая, что туда подаются станадртные уровни 3.3В с их максимальным допуском (по максимально допустимым значениям это 4В). Это очень хитрый ход. Разумеется, имея в даташите явное ограничение на максимальное рабочее входное напряжение FT-пина в 5.5В, понятно, что подавая выше этого уровня, "что-то будет просходить". Это что-то - потребление тока. Кем - внутренним ограничителем с VDD_FT. Однако, абсолютный максимум входного напряжения на FT-пинах VDD + 4В, т.е. при 3.3В-питании это 7.3В. До этого уровня МК не будет хана. Но какой максимальный ток инжекций при 7.3 - 5.5 = 1.8В превышения над максимальный рабочим уровнем - даташит не говорит. Для сравнения, вот та же табличка для STM32F4 Как видно, они уже пишут не 0мА, а NA (Not Applicable). GPIO во всех STM-ках в этом плане вполне одинаковые (хотя, кто их знает).1 балл

-

1 балл

-

Тогда ответьте на простой вопрос: Если это такой простой и эффективный способ повышения эффективности, то почему нигде в стандартах он не используется? Я не очень понимаю - зачем вы в своей защите упираете на вычисление SHA256? Какое он имеет отношение к защите? Вроде защита должна обеспечиваться не алгоритмом вычисления хеша, а алгоритмом шифрования (AES или что там у вас). И вообще - как именно эти воображаемые хацкеры смогут подобрать ваш пароль, считая SHA256 хоть миллиард раз, если они даже не знают ни длины вашего пароля ни диапазона составляющих его символов? Что они будут перебирать? Бесконечное количество паролей, состоящих из неопределённого числа символов? Или вы сами сообщили им длину своего пароля, из каких символов он состоит и поклялись на Коране, что всегда будете следовать этому? И почему эти хацкеры знают длину вашего пароля и составляющие его символы, но почему-то не знают самого пароля? Зачем всё это подбирание вообще нужно? Что это за пароль, который подбирают воображаемые хацкеры? Какой-то бред вобщем в теме.... Это затормозит если в лоб. Но как уже выше писал: думаю - можно алгоритм миллионкратного итеративного вычисления SHA256 от самого себя переделать в алгоритм с одним проходом. Утверждать конечно не буду, но думаю - возможно. Так как - нигде в TLS например не видел такого странного способа повышения надёжности. Это косвенно указывает на то, что надёжность это не повышает и переделка алгоритма для однократного вычисления - возможна. PS: Изобретателям всяких простых и супер-эффективных алгоритмов, всегда в первую очередь следует задумываться: "Если я смог придумать такой крутой и простой способ, то почему другие не догадались до такого простого решения? Может потому, что этот способ не эффективен?" Судя по тому количеству тумана, которое ТС уже развёл в нескольких темах, у меня складывается ощущение, что идёт изобретение некоего универсального и супер-мега-секретного коня в вакууме. А то, как ТС пытается защитить этого коня, наводит на ассоциации на "Неуловимого Джо", который неуловим, просто потому, что никому нафик не нужен.1 балл

-

Baza, смотрите исходную дату ветки. Это выпнутый к Kazus'а Стогов набивает счётчик сообщений, чтобы нести свою чушь здесь.1 балл

-

Я бы не выделывался и просто заменил ёмкости на пусковые для асинхронников1 балл

-

Не важен способ намотки, важен способ подключения и особенно это касается асинхронного трехфазного двигателя. Есть звездой треугольником и обычный способ. Скажем так асинхронный двигатель изначально разрабатывался для однофазной сети.-1 балл