syoma

Свой-

Постов

2 476 -

Зарегистрирован

-

Посещение

-

Победитель дней

1

syoma стал победителем дня 19 ноября 2022

syoma имел наиболее популярный контент!

Репутация

1 ОбычныйИнформация о syoma

-

Звание

Гуру

Контакты

-

Сайт

Array

-

ICQ

Array

Информация

-

Город

Array

Посетители профиля

15 803 просмотра профиля

-

Мы такое делали - сама система управления на реалтайме DSP + FPGA, и к ней сервер доступа. Сначала следует определиться с требованиями - то есть описать типичные сценарии "Я, как оператор, хочу сделать то-то и то-то через это", "Я, как разработчик системы, хотел бы иметь доступ к таким-то и таким-то данным в таком-то виде" и т.д. Тогда повылазят интересные кейсы, наиболее часто требующие: - либо простого лога событий с тайм-стампингом(то есть каждый эвент должен логгироваться с абсолютной точностью до 10микросекунд (PTP)) с возможностью иерархической фильтрации по любому эвенту и временным интервалам. - либо аналога Transient Fault Recorder - то есть непрерывной записи какого либо сигнала в течении ограниченного времени (например пара десятков секнуд по триггеру с пре- и пост-триггером) с последующей возможностью отображения в графическом виде, многоканальной записью и высокой разрешающей способностью по времени (в идеале равной частоте опроса датчиков и работы реалтаймовой системы) и естественно с тоже четкой привязкой к тайм-стампу. По итогу все это вылилось в такую себе сборную солянку: - на самом процессоре системы управления на одном ядре стоит RTOS, задача которой логгировать события и писать TFR в файлы. Логи хранятся в виде базы данных. - доступ к базе и соответственно ко всем сигналам через REST API интерфейс, возвращается JSON объект. - При записи нового значения в какой либо сигнал (например, изменить установку) нужно тоже просто отправить REST API запрос. - Отдельно от системы ставится сервер доступа - индустриальный PC на линуксе, задача которого опрашивать одну или несколько систем (их у нас может быть до 10) и сохранять все полученные базы у себя, с многократными энергонезависимыми бекапами. Там же крутится HTTP сервер визуализации и представления данных. - А вот клиенты уже подключаются к серверу доступа через обыкновенный браузер. В общем вся разработка была сосредоточена в сервере доступа - использовалась куча разных фреймворков - Kafka, Graphana - это некоторые, которые я запомнил, но все в принципе довольно неплохо работало.

-

Странно, мне требуется то же самое, только БПЛА должен летать низенько - низенько, над водой на подводных крылышках.

-

Люди, помоему вы не туда забрели. Человек хочет рассчитать надежность, то есть вероятность того, что нужный интерфейс откажет. Какие сбои? Интерфейс RS-485 откажет, если откажет приемник или передатчик. Вероятность отказа приемника зависит от вероятностей отказа компонентов, на которых он собран. Передатчика - от его компонентов, его нагрузки - берите максимально возможную. Оба зависят от надежности источника питания, который их питает. Строим модель, считаем и все. Это даст вам расчет надежности из расчета, что других проблем на линии нет.

-

Если вопрос был про абсолютный минимум, то я обходился: 1. Блок питания 0-30В 0-3А 2. Один мультиметр. Главное хороший и чтобы, сволочь, с самоотключением, чтобы не жрал батарейки. Флюк - идеально. 3. Осциллограф 2-х канальный. У меня вообще PC-шная приставка. 4. Генератор сигналов разной формы. 5. Один Raspberry Pi - для автоматизации измерений. 6. Один USB-Serial адаптер, желательно изолированный и кабели к нему. Частотомер - ни разу за все время не понадобился. Больше, чем 1 мультиметр - тоже. Что пригождалось - стенка из различных сопротивлений, конденсаторов, разъемов. Но это много места занимает.

-

Покупка селективки

syoma ответил mplata тема в Пайка и монтаж

Получается, что эти рамки специфичны под каждую плату и расположение компонентов на ней. Чуть что поменял или подвинул компонент - и заказывай новую? А они наверняка дорогие - там, как я потрогал, не простой пластик, на принтере не распечатаешь. -

Покупка селективки

syoma ответил mplata тема в Пайка и монтаж

Видел такие штуки на выставке, но так до конца и не понял их назначение. Не просветите? -

Покупка селективки

syoma ответил mplata тема в Пайка и монтаж

Да, такое было. Но по словам продажников причина в основном была в том, что они ждали чудес производительности и практически возможностей селективки, что робот обеспечить не в состоянии. То есть завышенные ожидания. Я думаю также, что у более ранних роботов были проблемы с софтом. Селективка же оправдывает ожидания по технике, но потом оказывается неокупаема в экономичном смысле. -

Я вообще считаю, что сама автоматизация(правила, сценарии) должна быть независима от платформы Умного дома, его железа и его системы конфигурации. Соотвественно платформа должна иметь возможность интеграции со сторонними языками автоматизации посредством какого-то стандартного интерфейса. Например, я для себя выбрал MQTT в качестве интерфейса и Node-Red в качестве движка автоматизации, а платформа у меня OpenHAB. То есть правила автоматизации написаны (точнее нарисованы) в Node-RED, который общается с платформой посредством MQTT сообщений. Так я могу спокойно пагрейдить и даже менять платформу УД полностью, не переписывая свои правила с нуля в новом языке. Тот же Home Assistant, насколько я знаю, умеет MQTT, поэтому с ним тоже проблем не будет.

-

Покупка селективки

syoma ответил mplata тема в Пайка и монтаж

Вчера был на Productronica. Там были и селективки и достаточно большое количество паяльных роботов, включая и классические с паяльниками и на основе лазеров. Посмотрел и те и другие и поговорил с их представителями а они рассказали про своих заказчиков В итоге везде есть компромиссы, но из полезного нашел для себя основной критерий - если задача именно заменить ручной труд монтажника - то есть плата спокойно паяема обычным монтажником, то робот выигрывает за счет более низкой стоимости, легкости программирования и отсутствия необходимости в специальных газах. Также он очень быстро запускается - подождал пару минут, пока паяльник прогрелся и вперед. Можно ставить следующие платы, пока одни паяются. Селективка нужна в первую очередь там, где паяльником не подлезть, важна высокая производительность или по пайке какие-то нюансы. Лазерный робот вообще огонь - безконтактный и позволяет даже паять смд компоненты (хотя с этим лучше справляется обыкновенная печь), но пока очень дорог. -

Покупка селективки

syoma ответил mplata тема в Пайка и монтаж

ИМХО было бы интересно узнать в чем вообще заключается процесс пайки на селективке от начала и до конца, и засечь время. Затем также посчитать без нее. К этому прибавить время настройки селективки под конкретную плату, расходники, амортизацию машины. Тогда можно начинать считать окупаемость. -

А можно как-то подробнее для тупых? Что обозначено оранжевым на ваших графиках?

-

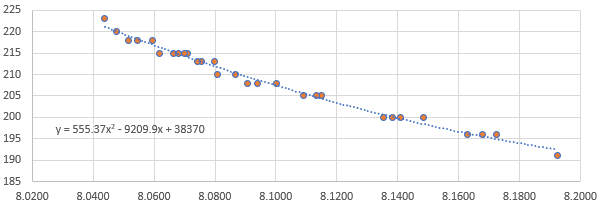

Предсказуемо. Все в принципе упирается в граничные значения измеренного напряжения - когда оно попадает между двумя соседними номиналами резисторов, настройщик ставит тот, который по его мнению лучше подходит в данном случае. И промахивается. Тогда он ставит соседний и тогда все ОК. Ну я так думаю, что так оно где-то и есть. В принципе настройка таким образом не создает особых проблем, но хочется уменьшить длительность процесса за счет "попадания" с первого раза путем использования уже полученного знания - куда в результате "попали". Я знаю, что это должно быть возможно. Помоему что-то такое проходят в трейнингах Six Sigmas или что-то вроде того. Грубо говоря задачу можно поменять следующим образом: Настройка проходит в два этапа - собственно сама настройка и контроль: - на первом этапе настройщик просто делает шаги 1 и 2 - т.е. измеряет напряжение и запаивает нужный резистор. Все. - Шаг 3 делается на втором этапе контроля, т.е. мы просто контролируем полученное напряжение и негодные изделия на данном этапе просто отбраковываются. Тогда вопрос будет проще - как уменьшить процент брака - то есть повысить вероятность того, что после настройки напряжение попадет в доверительный интервал 6.990-7.010В и изделие пройдет настройку с первого раза? Как идея: Быть может стоит построить таблицу распределения результатов относительно начальных напряжений для конкретного номинала резистора - например 215 кОм, по ней построить диаграмму распределения и найти точку в которой произойдет пересечение с 7.000 В - это и будет наша точка для апроксимирующей функции?.

-

Привет всем. Надеюсь, что это правильный форум, так как дело касается в большей степени обработки результатов измерений. В общем есть электронный черный ящик с усилителем, который требует финальной настройки путем запаивания нужного фиксированного резистора в одну из цепей на финальном этапе. Процесс происходит так: 1. Настройщик включает устройство и измеряет выходное напряжение. Допустим оно равно 8.0475 В. 2. Настройщик смотрит в таблицу и находит соответствующий номинал резистора который нужно запаять для данного напряжения. Например у него записано, что для напряжений в диапазоне 8.045-8.050 нужно запаивать 220 кОм. Запаивает его. 3. Настройщик измеряет выходное напряжение опять. Оно должно быть в пределах 6.990-7.010В. 4. Если оно выше или ниже этих уровней - этот резистор выпаивается и впаивается другое ближайшее сопротивление выше/ниже номиналом. Предполагается, что требуемое сопротивление зависит от измеренного выходного напряжения до установки согласно полиноминальной зависимости. Проблема в том, что таблица почему-то перестала давать правильный результат и частенько настройщик должен перепаивать сопротивление два, а то и три раза, чтобы попасть в нужный диапазон. Предположим, что схему устройства мы не имеем возможности изучить, а имеем только исходную таблицу с рекомендуемыми резисторами и можем также записывать историю реальных измерений и результатов настройки по типу таких: U, В R, кОм Uстаб, В 8.0438 223 7.0016 8.0708 215 7.0014 8.1002 208 7.0001 8.1384 200 6.9961 8.0546 218 6.9990 8.0907 208 6.9963 8.1150 205 6.9960 8.0799 213 7.0054 8.0679 215 6.9988 8.1723 196 7.0061 8.0756 213 7.0017 8.0665 215 6.9985 8.0516 218 6.9963 8.0808 210 6.9973 8.1090 205 6.9943 8.0867 210 6.9991 8.1134 205 6.9950 8.0594 218 7.0035 8.0742 213 6.9991 8.0700 215 7.0013 8.1677 196 7.0009 8.1484 200 7.0050 8.0940 208 6.9971 8.0475 220 7.0019 8.0619 215 6.9942 8.1409 200 6.9965 8.1630 196 6.9934 Вопрос - как построить нужную таблицу, учитывая, что номиналы резисторов ограничены доступными номиналами в ряду (E192)? Напрашивается простейшее решение - найти апроксимирующую функцию и по ней считать. Так и сделал: Она дает уже лучший результат, но проблема в том, что она не учитывает третий столбец - результат "попадания". То есть по идее точность можно было бы еще повысить, только я не очень понимаю как. Подскажите, как это делается - как увеличить точность, зная результат "попадания"? Должна быть какая-то методология обработки результатов измерения? ПС таких проектов много, с другими видами зависимостей, поэтому интересует именно методологический подход. Грубо говоря задачу можно поменять следующим образом: Настройка проходит в два этапа - собственно сама настройка и выходной контроль: - на первом этапе настройщик просто делает шаги 1 и 2 - т.е. измеряет напряжение и запаивает нужный резистор. Все. - Шаг 3 делается на втором этапе контроля, т.е. мы просто контролируем выходное напряжение и негодные изделия на данном этапе просто отбраковываются. Тогда вопрос будет проще - как увеличить процент годных изделий - то есть повысить вероятность того, что после настройки выходное напряжение попадет в доверительный интервал 6.990-7.010В и изделие пройдет настройку с первого раза?

-

Вроде есть та же возможность сделать через вебсайт - загрузить изображение или ввести 2D код. Там есть проблемы с контрастом/яркостью - надо поиграться.

-

Хмм, помоему я такой вопрос тоже здесь задавал...