wapono6830

Участник-

Постов

8 -

Зарегистрирован

-

Посещение

Репутация

0 ОбычныйПосетители профиля

426 просмотров профиля

-

Анализ Яндекс Станции

wapono6830 ответил wapono6830 тема в Умный дом

Вы по ссылке точно перешли и прочитали статью? Автор успешно отпаял чип, сдампил регионы и изменил читаемую информацию (SN, MAC и тд). Она в дампе никак не была зашифрована: Но это не возымело результата. Обмен по TLS v1.3, нужен метод загрузки корневого сертификата в устройстве и регистрация его как доверенного. Не факт конечно что перед TLS там нет своего кастомного шифрования. -

Анализ Яндекс Станции

wapono6830 опубликовал тема в Умный дом

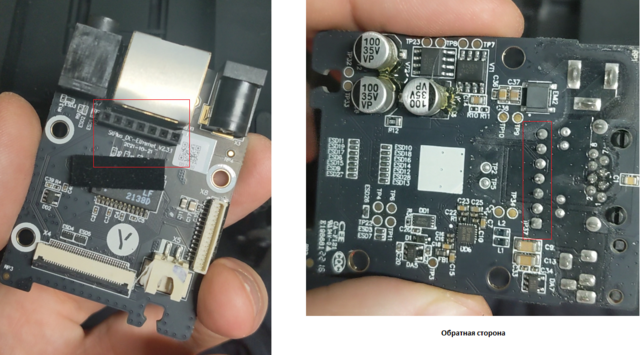

Добрый день! В руки попалась заблокированная Яндекс Станция Макс (покупалась сторонним человеком по подписке). На плате с интерфейсами присутствует 7-ми пиновый разъём за RJ-45 неизвестной природы: Предполагается он является неким отладочным интерфейсом станции. Но на каком протоколе он работает?🤔 Должен заметить что я являюсь новичком в вопросах анализа сторонних железяк, отсюда возникает ряд вопросов: 1) Каким образом анализируются подобные устройства, в том числе такие "неизвестные интерфейсы"? 2) Быть может кто-то ранее уже изучал внутренности/логику работы станций? Нашёл статью https://www.remphone.ru/blog/kak-razblokirovat-yandex-stanciu в которой была предпринята попытка модификации содержимого flash-памяти устройства с целью выдать станцию за новое устройство/отвязать подписку, но после записи новых значений SN, DID, MAC станция по прежнему требовала оплаты подписки. От ТП этого сайта получил следую инфу: 3) Как подступиться к анализу трафика? Была предпринята попытка прослушки трафика между станцией и WiFi-роутером. Обращения по HTTPS к: quasar.yandex.net push.yandex.ru startup.mobile.yandex.net startup.mobile.webvisor.com u.startup.mobile.webvisor.com report.appmetrica.yandex.net scbh.yandex.net api.browser.yandex.ru MDNS: _yandexio._tcp.local Android.local Другие протоколы (если верить WireSharkу): NTP, ICMP, IGMPv3 Проблема заключается в шифрованном обмене между станцией и сервером. Чтобы решить эту проблему, предполагаю, необходимо загрузить доверенный сертификат на станцию. Пока нет идей как это сделать без отпайки и записи во flash-память. Можно написать в техническую поддержку и договориться о том чтобы станцию перепривязали к твоему аккаунту. Но интереснее понять, как оно работает внутри. -

UPD: в целом я понял что идея на грани реальности, благодарю за ответы знатоков😏, тему можно закрывать

-

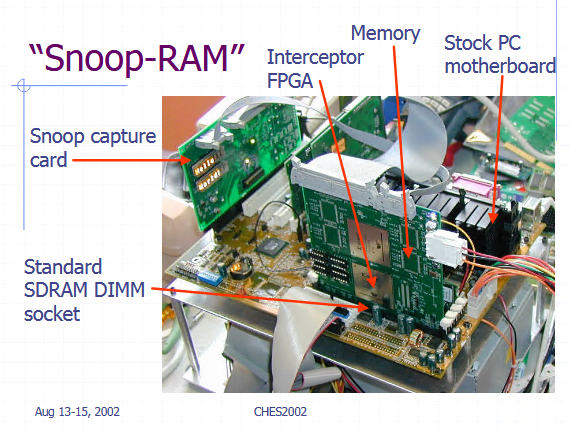

Ваши предположения неверны в корне. Я уже указывал ранее в этой теме что уязвимости (баги/закладки) - крайне ненадёжный подход, т.к. работает на узком количестве машин и фиксится спустя время. Слыхали и даже отключали у себя "оную" подсистему. задумка интересная, но в моём случае не подойдёт - предполагается работать в штатной однопроцессорной системе Мне в руки попалась статья по анализу аппаратной части xbox от 2002 года ( https://www.iacr.org/workshops/ches/ches2002/presentations/Huang.pdf ) в которой автор демонстрирует любопытное устройство: но дальнейших упоминаний не нашёл, видимо это был всего лишь концепт - плата FPGA вставляется в слот ОЗУ

-

Да, я натыкался при поисках на эти устройства, но пришёл к выводу что подпаяться будет проще. Так же в этой теме @makc упоминал что цена и сроки при создании собственной DDR плашки возрастёт. По поводу кеша CPU - предполагаю что в данном случае это не имеет значения по аналогии с PCIE устройствами которые работают с памятью напрямую (DMA), минуя CPU.

-

Софтварные методы чтения/записи памяти обнаруживаются спустя время: 1) эксплойты 2) драйвера (руткиты, буткиты, self hosted vm) Заинтересовало нечто более надёжное, альтернатива которую нельзя обнаружить из ОС, полный инвиз.

-

Спасибо. Почитал про Row hammer - интересно, но не подходит для моих целей( По подпайке - понял что основная проблема это искажения. Есть ли какие-то варианты как уменьшить количество искажений (свести к нулю)? В статье https://deviantdevblog.wordpress.com/2017/03/26/sniffing-system-i2c-traffic-via-a-ddr4-module/ умелец подпаялся к двум пинам DDR4: Но UEFI перестал определять плашку памяти после подпайки, однако его изначальная цель - "прослушка трафика I2C" была выполнена. В качестве альтернативного варианта (чтобы не бороться с искажениями сигнала), возможно быстрее будет спроектировать и собрать собственную плашку памяти DDR4 с уже встроенным контроллером и USB портом? Или же эта задумка ещё более сложна?

-

Подпайка к памяти ПК DDR4 для чтения/записи

wapono6830 опубликовал тема в В помощь начинающему

Добрый день, интересует возможность подпайки к готовой плашке памяти DDR4 RDIMM для чтения/записи значений. Стоит задача наиболее скрытно прочитать/записать память по некоторым адресам во время работы за ПК. Рассматривал ранее варианты с применением PCIE устройств для DMA, но в этом случае ОС вкурсе что к материнке подключено какое-то PCIE устройство - не подходит. Какие подводные при подпайке к плашке/банкам ОЗУ некоего устройства (контроллера) который будет читать/писать в память? Вообще задача реальна? (тайминги, конфликты с контроллером памяти и тд) В голове схема такая: на контроллер, который мы подпаиваем к ОЗУ, подаются команды (например по USB). Контроллер пишет/читает память согласно команде и возвращает результат. Возможно есть уже готовые решения или альтернативные варианты?